Albiriox: die neue Android-Malware, die Ihr Smartphone zur Fernbedienung für Betrüger macht

Online-Banking, Shopping, Krypto-Trading, Authentifizierung – für viele Menschen ist das Android-Smartphone längst die zentrale Schaltstelle fürs Geld. Genau dort setzen Cyberkriminelle an. Die neu aufgetauchte Malware-Familie Albiriox zeigt sehr deutlich, wie professionell dieser „Markt“ inzwischen funktioniert: Statt nur Zugangsdaten zu klauen, verschafft sich der Schädling praktisch Vollzugriff auf das Gerät und lässt den Angreifer handeln, als hätte er Ihr Handy tatsächlich in der Hand.

Albiriox tauchte im September 2025 zunächst in einer geschlossenen Testphase in Untergrund-Foren auf. Im Oktober wurde das Toolkit dann öffentlich im Cybercrime-Milieu vermarktet – inklusive Weboberfläche, Doku und „Support“ wie bei einem ganz normalen SaaS-Produkt. Sicherheitsforscher stufen Albiriox nicht als aufgebohrte Version eines alten Banktrojaners ein, sondern als eigenständige, moderne Plattform für sogenannte On-Device-Fraud-Angriffe.

Vom Underground-Beta zum Abo-Geschäftsmodell

Analysen von Panel-Screenshots, Konfigurationsdateien und Forenbeiträgen deuten stark auf russischsprachige Gruppen als Entwickler hin. Sprache, Slang und typische Formulierungen ziehen sich durch Doku und Werbetexte für das Tool. In der IT-Sicherheit ist Attribution immer schwierig, aber die Spuren passen zu den üblichen Geldwäsche- und Betrugsclustern in dieser Szene.

In der frühen Phase wurde Albiriox nur an einen kleinen Kreis „vertrauenswürdiger“ Betreiber verteilt. Als klar war, dass das Tool stabil läuft und sich gut monetarisieren lässt, stellten die Autoren auf ein Malware-as-a-Service-Modell um. Wer zahlt, bekommt Zugang zur Steueroberfläche, zu Infrastruktur, Updates und fertigen Konfigurationen – die Preise starten bei rund 650 Dollar im Monat. Für Kriminelle bedeutet das: Man muss kein Entwickler sein, um hochkomplexe Angriffe auf Banking- und Krypto-Apps zu fahren, ein Abo reicht.

Albiriox bringt bereits Profile für mehr als 400 Finanz- und Krypto-Anwendungen weltweit mit. Die Betreiber können gezielt Länder, Banken und Wallets auswählen und auf Wunsch neue Ziele buchen. Jedes neue Profil erhöht die Reichweite der Kampagnen – die Malware ist dadurch kein lokales Phänomen, sondern ein global einsetzbares Betrugswerkzeug.

Wie Albiriox Ihr Gerät übernimmt

Das Herzstück von Albiriox ist ein Remote-Control-Modul, das wie eine Art VNC-Client für Android funktioniert. Sobald die Malware installiert ist und der Nutzer die angeforderten Rechte freigibt, erhalten die Angreifer eine beinahe vollständige Fernsteuerung über das Gerät. Technisch wird das vor allem über die Missbrauch von Androids Barrierefreiheitsfunktionen (Accessibility Services) gelöst.

Diese Dienste wurden ursprünglich entwickelt, um Menschen mit Einschränkungen die Bedienung zu erleichtern – etwa durch automatisierte Gesten, Audio-Ausgabe oder Screen-Reading. Albiriox dreht das Prinzip um: Die Malware kann Bildschirminhalte auslesen, Klicks und Wischgesten simulieren, Buttons bestätigen, Menüs durchklicken und Dialoge überspringen. Im Ergebnis öffnen die Täter Banking- oder Krypto-Apps, starten Überweisungen und bestätigen sie in Ihrer aktiven Session, ohne je Ihr Passwort zu kennen.

Aus Sicht der Bank wirkt alles vollkommen legitim: Gleiches Gerät, bekannte IP, gewohnte App. Klassische Betrugserkennungssysteme, die auf fremde Länder, neue Browser oder auffällige Login-Muster achten, schlagen hier deutlich schlechter an, weil der Angriff nicht von außen, sondern direkt auf Ihrem eigenen Smartphone stattfindet.

Zusätzlich nutzt Albiriox Tarnmechanismen wie Black-Screen-Masking: Während der Angreifer arbeitet, sieht der Nutzer lediglich einen schwarzen oder scheinbar eingefrorenen Bildschirm. Viele legen das Handy in so einem Moment einfach zur Seite – genau dann laufen im Hintergrund Transfers, Empfängereinträge und Sicherheitsänderungen durch.

Infektionswege: gefälschte Apps, überzeugende Links

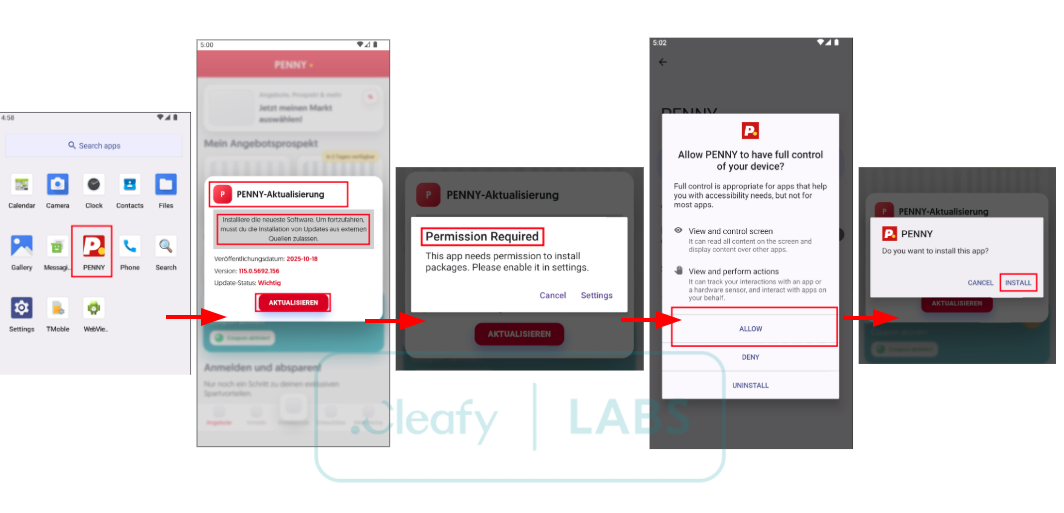

Damit Albiriox überhaupt auf ein Gerät gelangt, braucht es – wie fast immer – eine Portion Social Engineering. In bisherigen Kampagnen setzten die Betreiber auf Smishing (bösartige SMS), gefälschte Zustellbenachrichtigungen, vermeintliche Sicherheitswarnungen von Banken sowie Lockangebote wie „exklusive Rabatt-App“ oder „neues Bonusprogramm“ von Supermärkten.

Die Opfer landen dann nicht im echten Google Play Store, sondern auf täuschend echt nachgebauten Download-Seiten mit Logos, Screenshots und Fake-Bewertungen. In einer beobachteten Kampagne in Österreich etwa wurde eine große Discounter-Kette imitiert. Die Landing-Page sah auf den ersten Blick aus wie der originale Play-Eintrag für die Kundenkarten-App. Wer dort auf „Installieren“ tippte, bekam jedoch keinen Supermarkt-Client, sondern einen Dropper – ein harmlos wirkendes Programm, das im Hintergrund Albiriox nachlädt.

Besonders gefährdet sind Nutzer, die ohne nachzudenken jedes Cashback- oder Coupon-App testen, das in Familien- oder Freundesgruppen herumgereicht wird. Aber auch sicherheitsbewusste Personen können in die Falle gehen, wenn eine Nachricht scheinbar wirklich von der eigenen Bank oder einem bekannten Dienst stammt. Ein Moment der Unachtsamkeit reicht, um über einen falschen Link in eine gefälschte „App-Store“-Ansicht zu geraten – und dort eiliger als gedacht auf „Zulassen“ zu drücken.

Warum Standard-Schutz alleine nicht mehr reicht

Mechanismen wie Google Play Protect oder integrierte Gerätescans sind weiterhin wichtig. Sie filtern viele bekannte und schlecht getarnte Schädlinge zuverlässig heraus. Doch Projekte wie Albiriox sind von Anfang an darauf ausgelegt, genau diese Schutzschicht zu umgehen: durch häufige Code-Änderungen, neue Paketnamen, starke Verschleierung und mehrstufige Installationsketten, bei denen der eigentliche Schadcode erst spät nachgeladen wird.

Das Prinzip On-Device Fraud verschiebt zudem die Spielregeln. Früher standen Tipps wie „Gib niemals deine TAN weiter“ oder „Verrate niemandem deine SMS-Codes“ im Mittelpunkt – und sie sind nach wie vor richtig. Aber wenn der Angreifer auf Ihrem Gerät sitzt und selbst Buttons drücken kann, braucht er viele dieser Daten gar nicht mehr. Er nutzt schlicht Ihre aktive Sitzung und Ihre vertrauenswürdige Umgebung aus.

Konkrete Maßnahmen: Was Sie selbst tun können

Die gute Nachricht: Nutzer sind nicht wehrlos. Schon ein paar konsequente Gewohnheiten machen einen massiven Unterschied. An erster Stelle steht die Frage, woher Ihre Apps kommen. Installieren Sie Anwendungen ausschließlich aus offiziellen Quellen – für Android in der Regel der Google Play Store oder der Store des Geräteherstellers. Jede App, die nur über einen Link in einer Nachricht angeboten wird, ist erst einmal verdächtig.

Wenn Sie eine angeblich wichtige App-Empfehlung per SMS oder Messenger erhalten, öffnen Sie nicht den Link, sondern starten Sie den Store manuell und suchen Sie den Namen des Anbieters. Finden Sie das Programm dort nicht, ist das meist schon Antwort genug. Wird es gefunden, lohnt ein genauer Blick auf Entwickler, Download-Zahlen, Veröffentlichungsdatum und jüngste Bewertungen. Eine „offizielle“ Banking-App mit wenigen Installationen und frischem Account als Herausgeber sollte sämtliche Alarmglocken läuten lassen.

Ebenso wichtig ist der Umgang mit Berechtigungen. Viele Nutzer tippen reflexartig auf „Zulassen“, um endlich zur App zu kommen. Doch genau hier trennt sich seriöse Software von potenziell gefährlicher. Eine Kundenkarten-App braucht üblicherweise keinen Vollzugriff auf SMS, keine Screen-Reading-Rechte und keinen Zugriff auf Barrierefreiheitsfunktionen. Wenn eine simple Shopping-App plötzlich all das einfordert, ist der Abbruch der Installation die richtige Entscheidung.

Für Banking- und Krypto-Dienste sollte Multi-Faktor-Authentifizierung Standard sein. Wo möglich, sind App-basierte Token oder Hardware-Keys SMS-Codes vorzuziehen, weil letztere sich leichter abfangen oder umleiten lassen. MFA verhindert zwar keine On-Device-Fraud-Attacken per se, erschwert aber automatisierte Serienangriffe und kann die Reaktionszeit verlängern – wertvolle Minuten, um ungewöhnliche Vorgänge zu bemerken und gegenzusteuern.

Ergänzend sollten Android-System, Google-Play-Dienste und Finanz-Apps stets aktuell gehalten werden. Updates schließen Schwachstellen, die genau von solchen Toolkits ausgenutzt werden. Ein seriöser mobiler Virenscanner kann zudem verdächtige Dropper und Apps mit überzogenen Berechtigungen schnell identifizieren und blockieren.

Anzeichen einer möglichen Infektion erkennen

Selbst wer grundsätzlich vorsichtig ist, kann einmal danebenliegen. Deshalb lohnt sich ein regelmäßiger Sicherheits-Check des eigenen Smartphones. Werfen Sie einen Blick in die Liste installierter Apps: Unbekannte Programme mit generischen Namen wie „Security Service“, „System Update“, „Optimizer“ oder „Cleaner Pro“ sollten Sie kritisch hinterfragen – insbesondere, wenn Sie sich nicht erinnern, sie installiert zu haben.

Prüfen Sie außerdem, welche Apps Zugriff auf die Barrierefreiheitsfunktionen haben und welche über anderen Apps einblenden dürfen. Finden sich dort Tools, die diese Rechte eigentlich nicht benötigen sollten, entziehen Sie die Berechtigungen sofort und deinstallieren Sie die App im Zweifel. Achten Sie auch auf ungewöhnliches Verhalten: plötzlich schwarzer Bildschirm, selbsttätig öffnende Apps, Eingaben, die Sie nicht ausgelöst haben – all das sind Warnsignale.

Wenn Sie konkrete Hinweise auf eine Kompromittierung sehen, trennen Sie das Gerät so weit wie möglich von sensiblen Vorgängen: Keine Überweisungen mehr über das Handy, Zugänge zu kritischen Diensten von einem sauberen Zweitgerät aus ändern und die Bank über offizielle Kontaktkanäle informieren. Ja, das ist Aufwand – aber deutlich günstiger, als später hohe Beträge hinterherzulaufen.

Android-Sicherheit im Alltag: nüchtern statt hysterisch

Unter Artikeln zu Themen wie Albiriox liest man häufig Kommentare à la „Ich bin alt, ich installiere sowieso fast nichts – soll mal einer versuchen, mich zu hacken“. Hinter dem Spruch steckt ein unbequemer Kern Wahrheit: Wer konsequent auf wenige, bekannte Apps aus offiziellen Quellen setzt, lebt in vielen Fällen tatsächlich sicherer als der technikaffine Power-User, der jede neue Trend-App ausprobiert.

Android ist aufgrund seiner Größe und Offenheit ein attraktives Ziel, keine Frage. Milliarden Geräte, unterschiedliche Hersteller, fragmentierte Update-Politik – das alles macht die Plattform interessant für professionelle Angreifer. Trotzdem ist sie nicht per se unsicher. In der Mehrzahl der Vorfälle bildet nicht das Betriebssystem die größte Schwachstelle, sondern das Verhalten der Nutzerinnen und Nutzer.

Wer Links in Nachrichten grundsätzlich misstraut, Apps in Ruhe prüft, Berechtigungen bewusst vergibt und sich nicht scheut, eine Installation abzubrechen, reduziert sein Risiko drastisch. Albiriox ist ein ernstzunehmendes Warnsignal und zeigt, wie weit Cybercrime in Richtung „Industrie“ gegangen ist – bis hin zu Abo-Modellen und Kundensupport für Kriminelle. Aber es ist kein Beweis dafür, dass Android als Plattform „verloren“ wäre.

Mit einem Schuss gesunden Misstrauens, etwas weniger Klicks aus Gewohnheit und der Frage „Brauche ich diese App wirklich?“ lässt sich das eigene Gerät auf ein deutlich höheres Sicherheitsniveau bringen. Dann bleibt das Smartphone ein praktisches Werkzeug für Bankgeschäfte, Einkäufe und Investments – und wird nicht zur komfortablen Fernbedienung in den Händen von Betrügern.